- Wie funktioniert das Internet?

- Wie funktioniert Verschlüsselung?

- Metadaten

- Was ist Public Key Infrastruktur?

- Was ist die Cloud?

- Was ist ein Hacker Angriff?

Kurs 23020

Thomas Irgang

Was ist ein Computer?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Kurs 23020

Thomas Irgang

Was ist ein Computer?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Inhalte

Was ist ein Computer?

- Tag 1: Was ist ein Computer?

- Tag 2: Wie funktioniert das Internet?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Tag 2

Wie funktioniert das Internet?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Was ist ein Computer?

Wie funktioniert das Internet?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

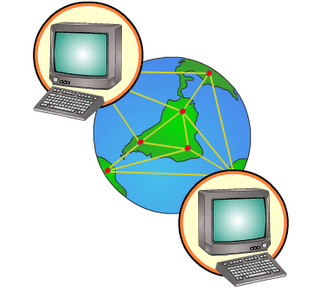

Wikipedia: Rechnernetz

Wie funktioniert das Internet?

Ein [...] Computernetzwerk ist ein Zusammenschluss verschiedener [...] primär selbstständiger elektronischer Systeme [...], der die Kommunikation der einzelnen Systeme untereinander ermöglicht. Ziel ist hierbei z. B. die gemeinsame Nutzung von Ressourcen wie Netzwerkdruckern, Servern, Dateien und Datenbanken. [...] Besondere Bedeutung hat heute auch die direkte Kommunikation zwischen den Netzwerknutzern (Chat, VoIP-Telefonie etc.).

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: Client-Server-Modell

Wie funktioniert das Internet?

Das Client-Server-Modell [...] beschreibt eine Möglichkeit, Aufgaben und Dienstleistungen innerhalb eines Netzwerkes zu verteilen. [...] Der Client kann auf Wunsch einen Dienst vom Server anfordern [...]. Der Server [...] beantwortet die Anforderung [...]; üblicherweise kann ein Server gleichzeitig für mehrere Clients arbeiten.

Gnome-fs-client.svg: David VignoniGnome-fs-server.svg: David Vignoniderivative work: Calimo, LGPL , via Wikimedia Commons

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: Internet

Wie funktioniert das Internet?

Das Internet [...] ist ein weltweiter Verbund von Rechnernetzwerken [...]. Es ermöglicht die Nutzung von Internetdiensten wie WWW, E-Mail, [...] Der Datenaustausch zwischen den über das Internet verbundenen Rechnern erfolgt über die technisch normierten Internetprotokolle.

Jcarranza, Public domain, via Wikimedia Commons

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: HTML

Wie funktioniert das Internet?

Die Hypertext Markup Language [...] ist eine textbasierte Auszeichnungssprache zur Strukturierung elektronischer Dokumente [...]. HTML-Dokumente sind die Grundlage des World Wide Web und werden von Webbrowsern dargestellt.

- HTML = Hypertext Markup Language

- Statische Beschreibung der Inhalte

- Wird vom Web-Server ausgeliefert und vom Browser dargestellt

.svg.png)

penubag, CC BY-SA 3.0 , via Wikimedia Commons

https://de.wikipedia.org/wiki/Hypertext_Markup_Language

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: JavaScript

Wie funktioniert das Internet?

JavaScript [...] ist eine Skriptsprache, die ursprünglich [...] für dynamisches HTML in Webbrowsern entwickelt wurde, um Benutzerinteraktionen auszuwerten, Inhalte zu verändern, nachzuladen oder zu generieren und so die Möglichkeiten von HTML zu erweitern.

- JS = JavaScript

- Dynamische Inhalte

- Programm das vom Server geladen und vom Browser ausgeführt wird

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

MonkeyScript

Wie funktioniert das Internet?

- JavaScript wird vom Browser ausgeführt

- Browser kann JavaScript manipulieren

- Manipulation ist nur auf dem eigenen Rechner sichtbar

- Plugins Tampermonkey / Greasemonkey erlaubt eigene Skripts auszuführen

// ==UserScript==

// @name Replace Wirtschaft

// @namespace http://tampermonkey.net/

// @version 0.1

// @description Replace Wirtschaft

// @author You

// @match https://www.heise.de/

// @icon https://www.google.com/s2/favicons?sz=64&domain=heise.de

// @grant none

// ==/UserScript==

(function() {

'use strict';

var content = document.getElementsByTagName('body')[0];

if (content) {

console.log('replace');

content.innerHTML = content.innerHTML.replaceAll('Wirtschaft', 'Hohoho');

}

})();

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wie funktioniert das Internet?

Was ist ein Computer?

Wie funktioniert Verschlüsselung?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

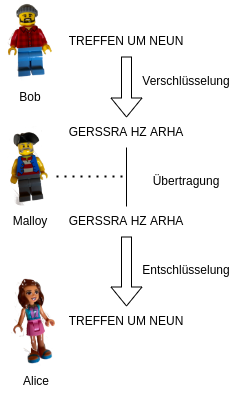

Wie funktioniert Verschlüsselung?

Wie funktioniert das Internet?

- Bob will Alice eine Nachricht schicken

- Malloy will die Nachricht lesen

- Bob und Alice haben ein gemeinsames Passwort

- Algorithmus ist öffentlich, Passwort ist geheim

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: TLS/SSL

Wie funktioniert Verschlüsselung?

Transport Layer Security [...], auch bekannt unter der Vorgängerbezeichnung Secure Sockets Layer (SSL), ist ein Verschlüsselungsprotokoll zur sicheren Datenübertragung im Internet.

- TLS = Transport Layer Security

- Daten vom Client zum Server werden verschlüsselt

- Metadaten (wer kommuniziert wann mit wem) sind nicht verschlüsselt

.svg.png)

penubag, CC BY-SA 3.0 , via Wikimedia Commons

https://de.wikipedia.org/wiki/Transport_Layer_Security

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: Ende-zu-Ende-Verschlüsselung

Wie funktioniert Verschlüsselung?

- TLS schützt nur auf dem Transportweg

Jeder Server kann die Inhalte lesen/manipulieren - Ende-zu-Ende-Verschlüsselung:

Daten werden beim Sender verschlüsselt

Daten werden beim Empfänger entschlüsselt - Inhalte sind geschützt

- eMail: S/MIME / PGP/MIME sind Erweiterungen um den Inhalt zu verschlüsseln

- Metadaten (wer kommuniziert wann mit wem) sind öffentlich

.svg.png)

penubag, CC BY-SA 3.0 , via Wikimedia Commons

https://de.wikipedia.org/wiki/Ende-zu-Ende-Verschl%C3%BCsselung

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wie funktioniert das Internet?

Was ist ein Computer?

Metadaten

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

BSI: Metadaten

Metadaten

Nachrichten, die über Messenger verschickt werden, bestehen aus dem Text der Nachricht [...] und sogenannten Metadaten. Zu den Metadaten zählen die Kennung des Absenders, häufig in der Form der Telefonnummer, die Kennung des Adressaten, das Datum und die Uhrzeit. [...] Solche Daten dienen nicht nur der korrekten Zuleitung der Nachricht, sondern können auch zur Analyse von Vorlieben und ähnlichem genutzt werden. Auf diese Weise lassen sich Profile erstellen, die für personalisierte Werbung genutzt werden können.

cfaerber, Public domain, via Wikimedia Commons

https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Onlinekommunikation/Chat-Messenger/Messenger/messenger_node.html

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

SpiegelMining

Metadaten

- SpiegelMining zeigt was mit Metadaten möglich ist

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wie funktioniert das Internet?

Was ist ein Computer?

Was ist Public Key Infrastruktur?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

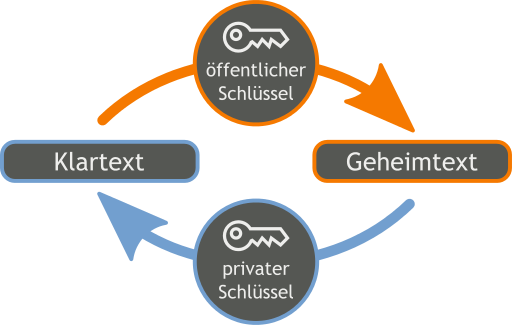

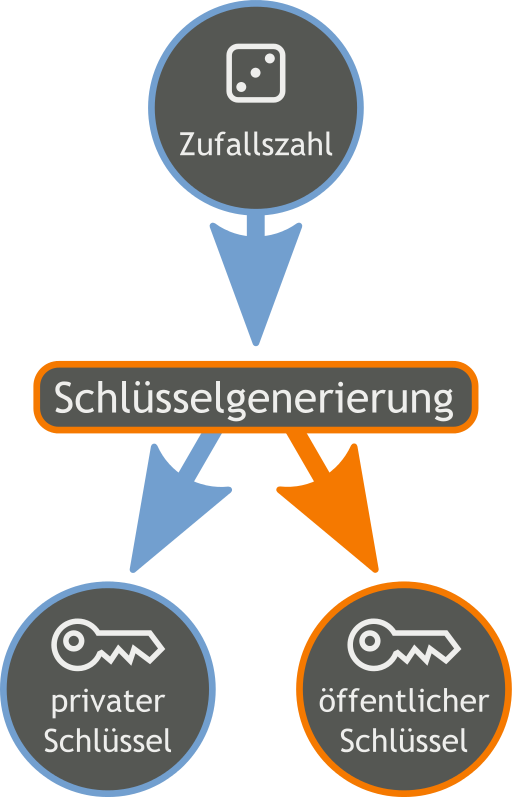

Wikipedia: Asymmetrisches Kryptosystem

Was ist Public Key Infrastruktur?

Das „asymmetrische Kryptosystem“ oder „Public-Key-Kryptosystem“ ist ein kryptographisches Verfahren, bei dem [...] die kommunizierenden Parteien keinen gemeinsamen geheimen Schlüssel zu kennen brauchen. Jeder Benutzer erzeugt sein eigenes Schlüsselpaar, das aus einem geheimen Teil (privater Schlüssel) und einem nicht geheimen Teil (öffentlicher Schlüssel) besteht. Der öffentliche Schlüssel ermöglicht es jedem, Daten für den Besitzer des privaten Schlüssels zu verschlüsseln, [...]. Der private Schlüssel ermöglicht es seinem Besitzer, mit dem öffentlichen Schlüssel verschlüsselte Daten zu entschlüsseln, [...].

Bananenfalter, CC0, via Wikimedia Commons

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: Public-Key-Infrastruktur

Was ist Public Key Infrastruktur?

Mit Public-Key-Infrastruktur [...] bezeichnet man in der Kryptologie ein System, das digitale Zertifikate ausstellen, verteilen und prüfen kann. Die innerhalb einer PKI ausgestellten Zertifikate werden zur Absicherung rechnergestützter Kommunikation verwendet.

- Basiert auf asymmetrischer Verschlüsselung

- Anwendungen: HTTPS, Corona Impfzertifikate

.svg.png)

penubag, CC BY-SA 3.0 , via Wikimedia Commons

https://de.wikipedia.org/wiki/Public-Key-Infrastruktur

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wie funktioniert das Internet?

Was ist ein Computer?

Was ist die Cloud?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: Cloud Computing

Was ist die Cloud?

Cloud Computing [...] beschreibt ein Modell, das bei Bedarf [...] zeitnah und mit wenig Aufwand geteilte Computerressourcen als Dienstleistung [...] bereitstellt und nach Nutzung abrechnet.

- Cloud = Computer des Anbieters

- Ohne Verschlüsselung hat der Cloud-Anbieter Datenzugriff

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wie funktioniert das Internet?

Was ist ein Computer?

Was ist ein Hacker Angriff?

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wikipedia: Black Hat Hacker

Was ist ein Hacker Angriff?

Black-Hats [...] handeln mit krimineller Energie [...] und beabsichtigen [...] das Zielsystem zu beschädigen oder Daten zu stehlen[...].

- Kriminelle oder staatliche motivierte Manipulation von fremden Computern

- Angriffswege:

- Phishing, Social Engineering

- Schlechte Konfiguration (Standard-Passwörter)

- Softwarefehler (CVE)

.svg.png)

penubag, CC BY-SA 3.0 , via Wikimedia Commons

https://de.wikipedia.org/wiki/Hacker_(Computersicherheit)#Black-Hats

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wie funktioniert ein Hacker-Angriff?

Was ist ein Hacker Angriff?

- "Hacker-Angriff":

- Zugriff erlangen über einen Angriffsweg

- Zugriff sichern - "unsichtbar" für das Opfer

- Zugriff ausweiten - andere Geräte im Netzwerk

- Kriminelle Motivation: Profit erzielen

Daten stehlen und verkaufen (Kreditkarten, Firmengeheimnisse, ...)

Ransomware

- Denial of Service (DoS) ("digitaler Sitzstreik")

Dienst wird überlastet und dadurch nicht mehr erreichbar

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

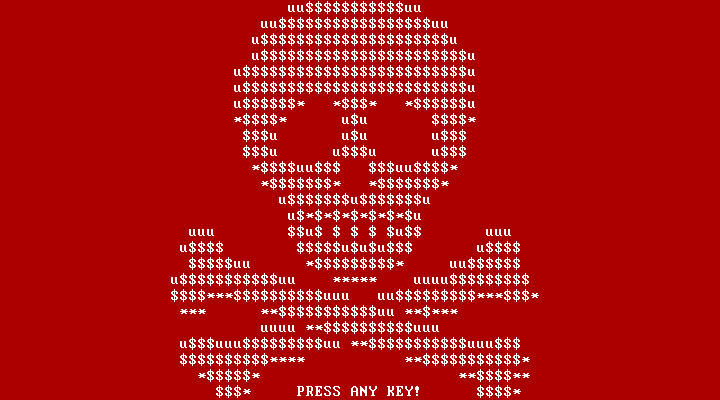

Ransomware

Was ist ein Hacker Angriff?

- Erpressungssoftware (Ransomware)

- Daten werden verschlüsselt

- Unternehmen: Daten werden auch gestohlen und mit Veröffentlichung gedroht

황승환, CC BY-SA 4.0 , via Wikimedia Commons

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu

Wie funktioniert das Internet?

Wilgengebroed on Flickr, CC BY 2.0 , via Wikimedia Commons

Per A.J. Andersson, CC BY-SA 4.0 , via Wikimedia Commons

Kurs 23020 - Was ist ein Computer?

Thomas Irgang, thomas@irgang.eu

Thomas Irgang, thomas@irgang.eu